防止PTH攻击

域机器的本地管理员很少被使用,但是给网路安全却带来了很大的风险。攻击者如果获取了本地管理员的NTLM,不需要破解,就可以尝试通过PTH攻击域内其他主机。为了解决这个问题,微软在2014年发布了KB2871997和KB2928120两个补丁,普通本地管理员(SID不等于500)PTH方式失效。

本地管理员密码解决方案 (LAPS) 为在域中的每台计算机上使用具有相同密码的公共本地帐户的问题提供了解决方案。LAPS 通过为域中每台计算机上的公共本地管理员帐户设置不同的随机密码来解决此问题。使用该解决方案的域管理员可以确定哪些用户有权读取密码。

LAPS要点

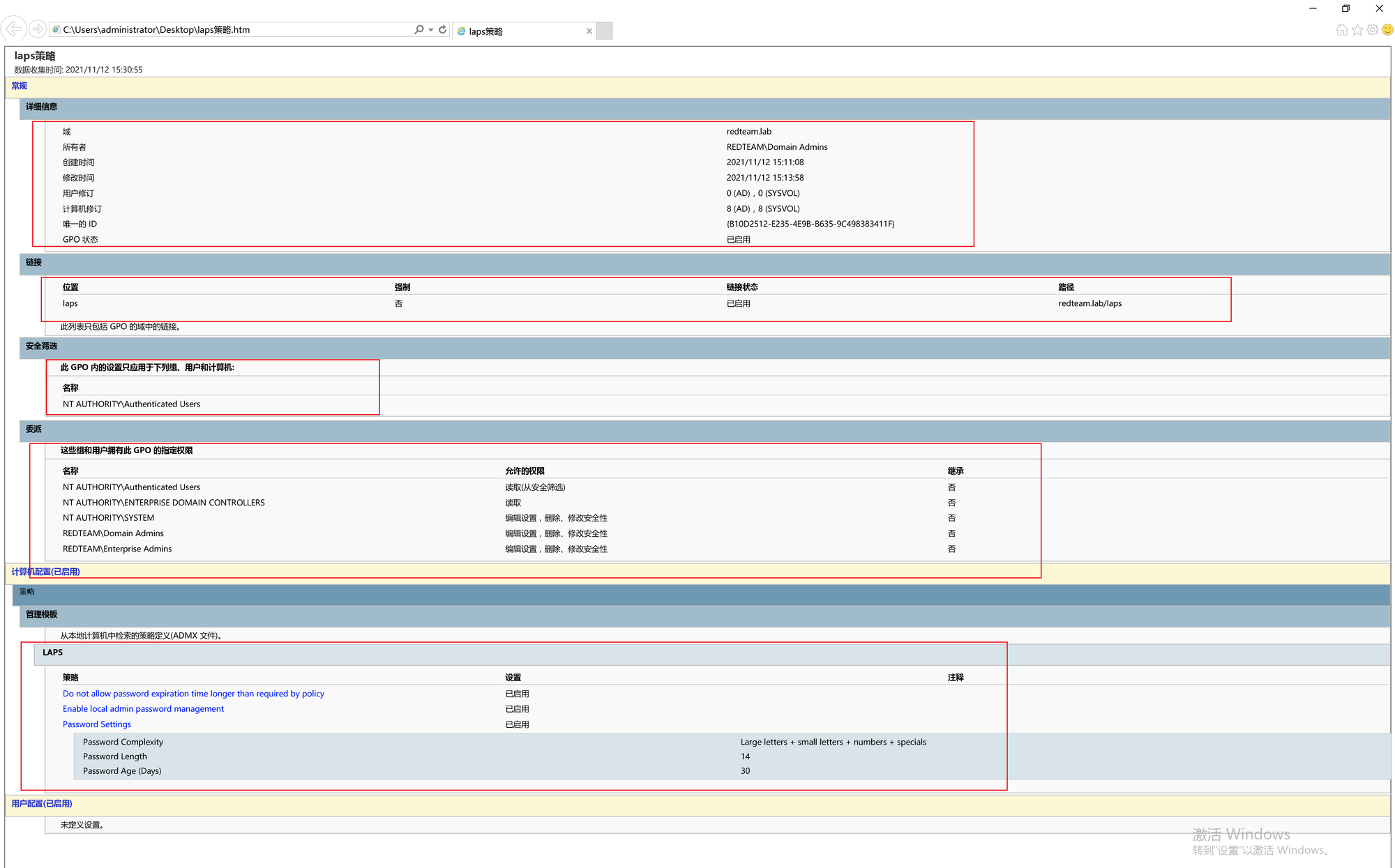

通过组策略开启部署LAPS后可以导出保存laps组策略报告浏览相关信息

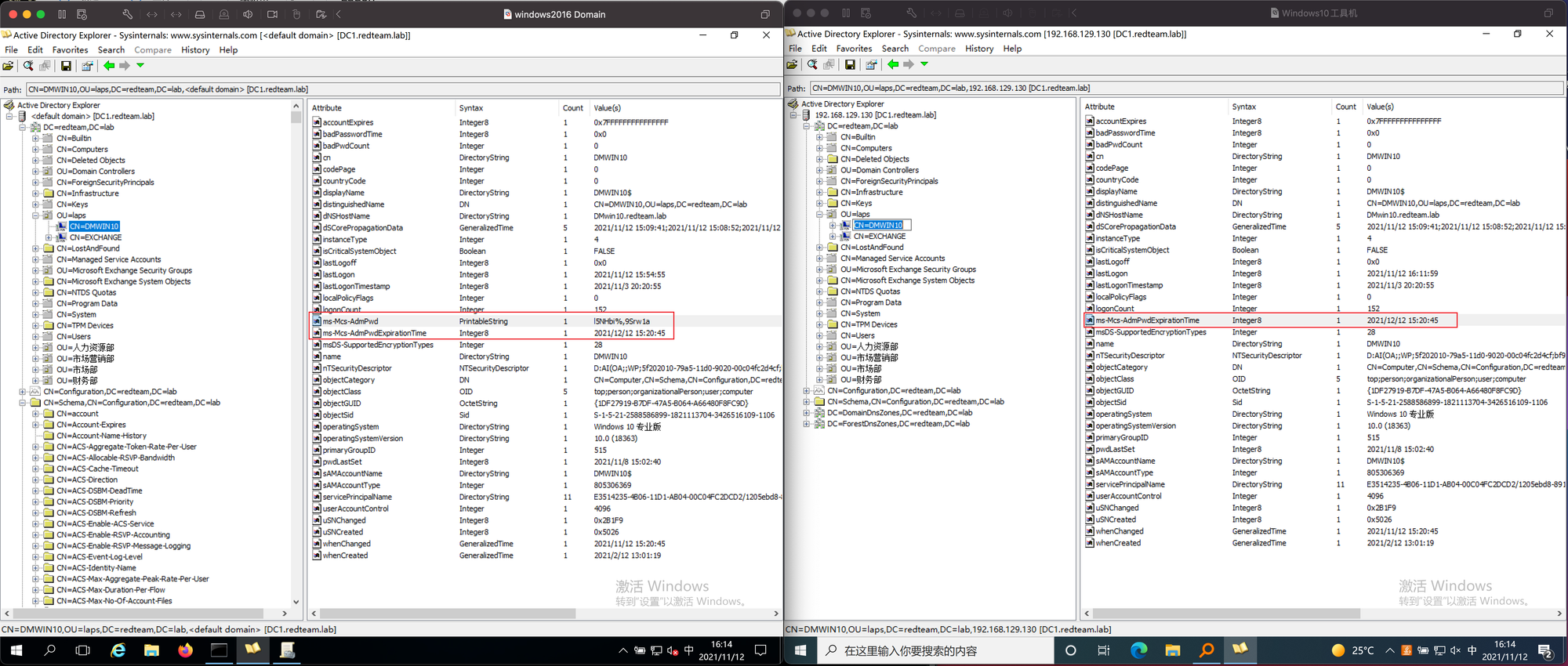

在LDAP中也体现了ms-mcs-AdmPwdExpirationTime和ms-mcs-AdmPwd字段

其中ms-mcs-AdmPwdExpirationTime只要是经过了域身份验证都可以进行枚举;ms-mcs-AdmPwd只能由域管理员查看。

防御措施

1.尽管LAPS有效防御了PTH攻击,但由于ms-mcs-AdmPwd字段在LDAP中是以明文存储的,在攻击者拿到整个域权限后可以枚举所有的密码,所以LAP也需要在一个短的周期内更改密码。

2.对域内进行加固。

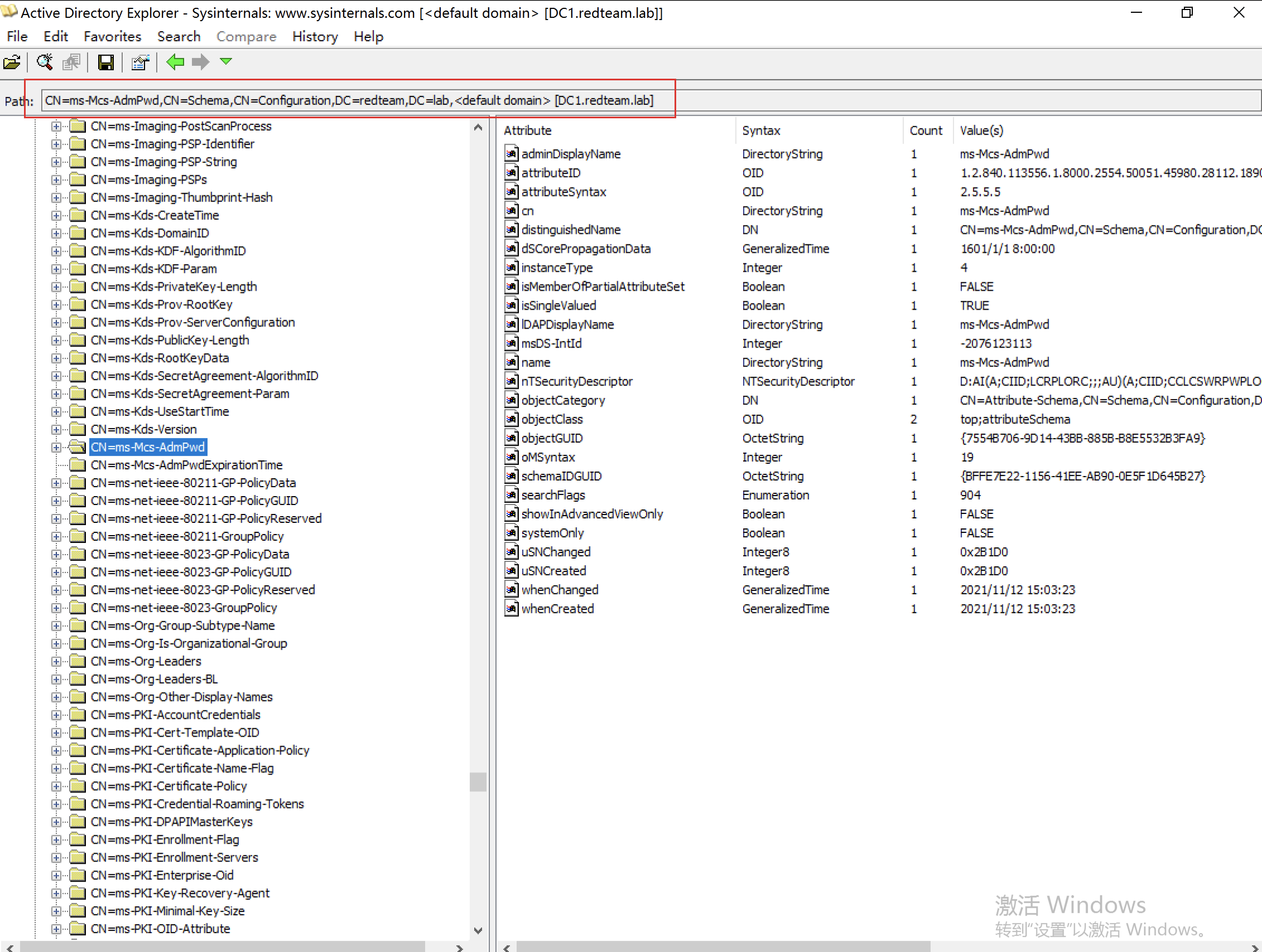

AD CHECK

可以检查 CN=ms-Mcs-AdmPwd,CN=Schema,CN=Configuration,DC=redteam,DC=local是否存在CN=ms-Mcs-AdmPwd字段来判断是否部署LAPS。

History

- Created 2022-10-22 11:52

- Published 2021-11-12 11:53

- Updated 2024-10-20 23:52